북한이 지난 10여년 간 한국과 미국을 비롯해 최소 29개국에서 사이버 공격을 벌였다는 민간 업체의 분석이 나왔습니다. 금전 탈취를 위한 공격이 최근 늘고 있지만 북한은 여전히 정보 수집 활동에 집중하는 것으로 나타났습니다. 박형주 기자가 보도합니다.

북한 연계 해킹 조직들이 지난 14년간 최소 29개국을 대상으로 해킹 공격을 벌였다고 미국의 민간 정보분석업체 '레코디드 퓨처'가 밝혔습니다.

레코디드 퓨처는 자체 연구팀인 '인식트 그룹(Insikt Group)'이 23일 발간한 '북한의 사이버 전략' 보고서에서 이 같은 분석을 소개했습니다.

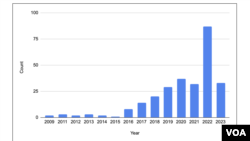

이 보고서는 지난 2009년 7월부터 2023년 5월 사이 북한 연계 해킹 조직의 소행으로 정부와 관련 업체 등에 의해 공개적으로 지목된 사이버 공격 273건을 분석한 결과를 담았습니다.

공격이 자행된 지역은 아시아가 77%로 가장 많았고, 북아메리카와 유럽지역이 각각 약 10%로 나타났습니다.

이중 한국이 65.7%로 가장 많은 공격을 받았고 미국이 8.5%로 뒤를 이었습니다.

시기별로는 2018년까지 연간 25건 이하를 밑돌다가 점점 증가해 2022년엔 75건 이상으로 늘어났습니다.

목적별로는 정보 수집 등 '첩보 활동(Espionage)'이 약 180건 이상으로 전체의 71.5%를 차지했습니다. 이어 '금전적 동기'에 따른 공격은 50여 건으로 나타났습니다. '교란 및 파괴 활동'은 10건을 넘지 않았습니다.

이와 관련해 보고서는 "북한이 교란과 파괴를 위한 사이버 공격을 수행할 역량은 있지만 실제로 이런 공격을 거의 수행하지 않았다"고 분석했습니다.

북한 해커들의 주된 표적은 ‘정부’, 그리고 ‘암호화폐’ 관련으로 나타났습니다. 두 곳 모두 각각 30~40건의 공격을 받았습니다.

또 미디어, 금융기관, 국방 관련 기관, 비정부기구 등이 각각 20~30건, 핵심 인프라와 교육 관련 기관도 각각 10건으로 나타났습니다.

보고서를 작성한 레코디드 퓨처의 미치 하자드 연구원은 이날 VOA와 전화통화에서 북한이 사이버 작전을 수행하는 다른 국가와 마찬가지로 많은 정보 수집 활동을 하고 있으며, 이는 금전적 이익을 위한 활동보다 더 많았다고 설명했습니다.

[녹취: 하자드 연구원] "I think what this report shows is that is true North Korea conducts a lot of information collection operations similarly to how any other state with cyber operators would do...We found a lot of the activity that they're doing is actually more cyber espionage or information collection focused rather than financially motivated threat activity. While financially motivated threat activity has increased over the last, I would say, four or five years and it looks to be like the trajectory looks like it will continue to increase."

다만 금전적 이익을 위한 위협 활동이 최근 4~5년 새 증가했으며 앞으로도 이런 증가 추세가 이어질 것이라고 전망했습니다.

보고서의 또 다른 저자인 존 콘드라 연구원은 '워너크라이 랜섬웨어', '소니 영화사 해킹' 등과 같이 과거 언론의 집중 관심을 받았던 유형의 공격은 북한이 수행하는 사이버 공격 중 극히 일부라고 말했습니다.

[녹취: 콘드라 연구원] “ North Korean threat activity that gets a lot of big media attention or things maybe like the WannaCry ransomware incident or the attack against Sony pictures Entertainment back, but really at the end of the day what our report shows is that's a pretty small minority of the sorts of attacks that North Korea carries out. The day to day activity tends to be far more focus on espionage... I would consider traditional espionage collection of information to support government decision makers or to develop new military technologies etc. national security oriented stuff."

그러면서 북한의 일상적인 사이버 활동은 정부의 의사 결정이나 국가안보 관련 군사 기술을 지원하는 정보 수집 등 전통적인 첩보 활동에 더욱 집중하는 경향이 있다고 분석했습니다.

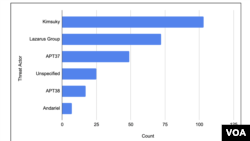

한편 이 기간 공격 활동이 가장 많이 보고된 북한 해킹 조직은 '김수키'로 전체의 37%를 차지했습니다. 이어 '라자루스', 'APT37' 등이 뒤를 이었습니다.

조직에 따라 표적 대상과 공격 목적, 활동 지역 등에도 다소 차이를 보였다고 하자드 연구원은 설명했습니다.

[녹취: 하자드 연구원] "Different groups kind of have different targets purposes and geographic areas that they're active in. So the thing we showed in this report was Kim Suki is by far the most I would say active the North Korean threat actor but they're heavily focused in targets in South Korea specifically they are much more active in Asia."

하자드 연구원에 따르면 북한 해킹 조직 가운데 가장 활발한 활동을 보이는 '김수키'는 아시아, 특히 한국에서 주로 정부와 비정부 기구를 대상으로 사이버 공격을 벌입니다.

또 '라자루스'는 다양한 표적을 대상으로 활동하지만 암호화폐와 기존 금융기관에 다소 집중하는 것으로 분석됐습니다.

북한 정찰총국의 지휘를 받는 것으로 알려진 라자루스는 미국 정부의 제재 대상으로 지정됐고, 한국 정부는 이달초 '김수키'를 세계 최초로 독자제재 대상으로 지정했습니다.

미국과 한국 정부 당국은 앞서 이달 1일 김수키에 대한 사이버 보안 주의보를 발표하면서, 김수키가 기자, 학자, 싱크탱크 연구원, 정부 관계자를 사칭해 표적에게 이메일 등으로 접근해 악성코드에 감염시킨 뒤 무기 개발과 위성 기술 등 각종 정보를 탈취하고 있다고 지적했습니다.

VOA 뉴스 박형주입니다.